Установка и настройка OpenVPN-ГОСТ Debian/Ubuntu

В данной статье рассмотрена настройка OpenVPN-ГОСТ в Debian/Ubuntu для работы с услугой ФЗ-152

После того, как вы скачали дистрибутив в архиве .tar.gz, распакуйте его во временный каталог

OVPNTMP="$(mktemp -d)"

tar -zxf ovpngost-linux64-deb.tar.gz -C ${OVPNTMP}/

ls -l ${OVPNTMP}

Для дальнейших операций используйте sudo, если работаете под непривилегированным пользователем. Если работаете из-под root, sudo не требуется. Мы работает под root, поэтому на изображениях sudo отсутствует.

Установите пакеты с ПО

sudo apt install ${OVPNTMP}/*.deb

Каталог с Easy-GOST переместите в директорию /opt/ .

sudo mv ${OVPNTMP}/easy-gost /opt/

Эти скрипты потребуются позже для создания запроса на выпуск сертификатов:

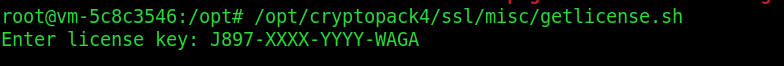

Активируйте купленную лицензию (для этого с вашего компьютера должен быть доступен сайт cryptocom попробуйте зайти на него через браузер)

sudo /opt/cryptopack4/ssl/misc/getlicense.sh

Создайте файл инициализации программного датчика случайных чисел (ДСЧ)

sudo -H /opt/cryptopack4/bin/mkseed

Сформируйте запрос на создание нового сертификата

sudo cd /opt/easy-gost && ./build-req ACCOUNT-ID

В каталоге /opt/easy-gost/keys будут созданы два файла: ключ .key и запрос .csr

Файл с ключом перенесите в рабочий каталог OpenVPN-ГОСТ

sudo mv /opt/easy-gost/keys/ACCOUNT-ID.key /etc/openvpn-gost/client.key

sudo chmod 0400 /etc/openvpn-gost/client.key

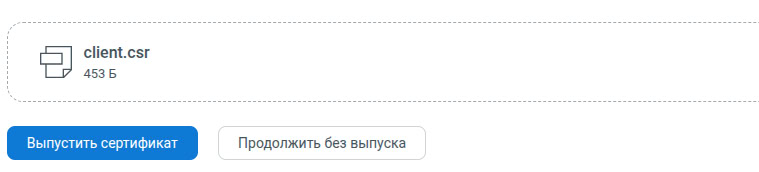

На странице с настройкой ГОСТ-VPN вашего VDS загрузите сгенерированный ранее csr-запрос /opt/easy-gost/keys/ACCOUNT-ID.csr и нажмите “Выпустить сертификат”

Для вас будут сгенерированы файлы сертификата и конфигурационного файла.

Скачайте и сохраните конфигурационный файл под именем /etc/openvpn-gost/client.conf

Скачайте и сохраните сертификат под именем /etc/openvpn-gost/client.crt

Запустите OpenVPN-ГОСТ следующей командой

sudo -H systemctl start openvpn-gost@client.service

и проверьте состяние сервиса

sudo -H systemctl status openvpn-gost@client.service

Как видно по состоянию active OpenVPN-ГОСТ успешно подключился к шлюзу.

Можете сейчас работать с VDS по ФЗ-152 в полном доступе.

Если желаете, чтобы OpenVPN-ГОСТ стартовал при запуске системы, выполните команду

sudo -H systemctl enable openvpn-gost@client.service